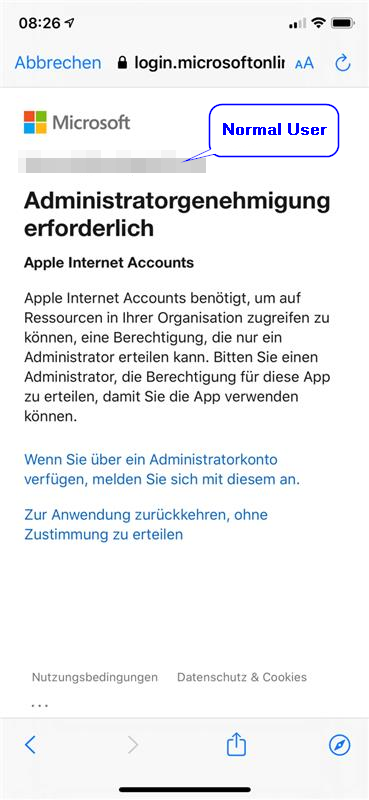

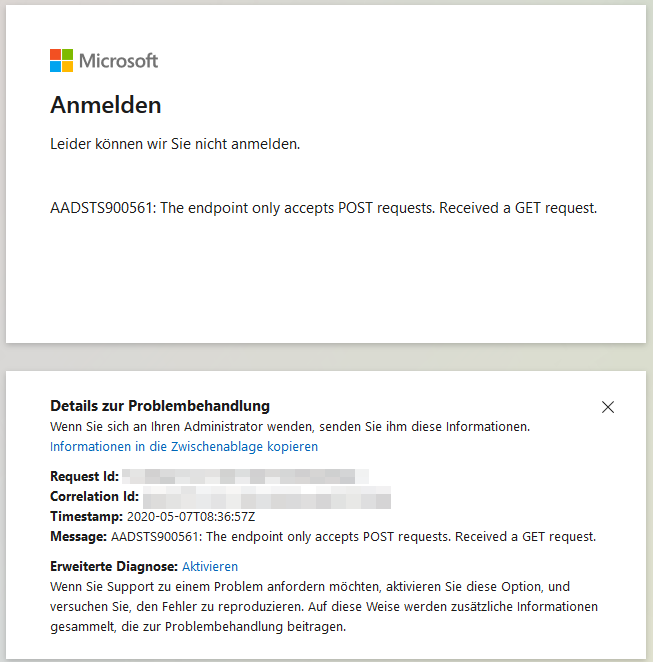

Als sich der erste User mit seinem iPhone an Office 365 angemeldet hat, um seine Kontakte und Kalender zu synchronisieren, wurde ihm folgende Meldung angezeigt:

Administratorgenehmigung erforderlich

Apple Internet Accounts

Apple Internet Accounts benötigt, um auf Ressourcen in Ihrer Organisation zugreifen zu können, eine Berechtigung, die nur ein Administrator erteilen kann. Bitten Sie einen Administrator, die Berechtigung für diese App zu erteilen, damit Sie die App verwenden können.

Die App hieß früher übrigens “iOS Accounts” und wurde anscheinend Anfang 2020 umbenannt. Die bisherige AppID ist allerdings gleich geblieben.

Ursache

Folgende Ursachen haben für diese Meldung gesorgt:

- Die App “Apple Internet Accounts” wird von Apple iOS für den Zugriff auf die Office 365 Ressourcen des Benutzers benötigt. Ein Zugriff auf Ressourcen eines Office 365 Tenants durch eine Drittanbieter App ist nur nach expliziter Genehmigung möglich.

- Es wurde bisher noch keine Benutzer- oder Administrator-Genehmigung für Apple Internet Accounts in diesem Tenant erteilt.

- Die Benutzer-Genehmigung ist tenantweit deaktiviert. Diese empfehlenswerte Einstellung kann gesetzt werden, damit Endanwender nicht einfach Drittanbieter-Apps für den Zugriff auf Unternehmensdaten berechtigen können.

Die Einstellung zu 3. ist in Azure AD unter “Enterprise applications” -> “User settings” zu finden. Die Option lautet “Users can consent to apps accessing company data on their behalf”. Diese Einstellung sollte auf “No” belassen werden! Dass der Endanwender nicht einfach irgendwelche Apps erlauben darf (und deshalb hier nicht weiterkommt), ist ja genau was man möchte um die Unternehmensdaten vor unberechtigtem Zugriff zu schützen.

Lösung

Es gibt mehrere Lösungsmöglichkeiten, ohne dass einfach alle Drittanbieter-Apps freigeschaltet werden.

Lösungsmöglichkeit 1: Apple Internet Accounts tenantweit erlauben

Update 2022-06-20: Das manuelle Zusammensetzen der URL ist in der Regel nicht mehr notwendig. Stattdessen kann einfach folgender Link aufgerufen werden: https://aka.ms/ConsentAppleApp. Die Schritte 1 und 2 können dann übersprungen werden.

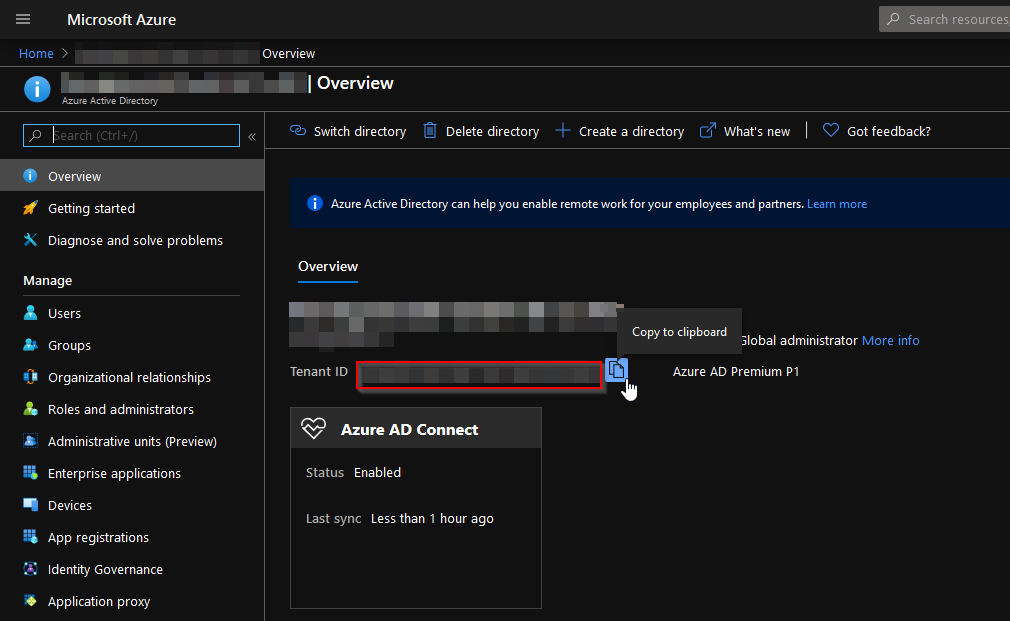

Schritt 1: TenantID herausfinden

Als Erstes muss die Tenant ID des Azure AD Tenants herausgefunden werden. Diese ist auf “Overview Seite in Azure Active Directory” zu finden (im nachfolgenden Screenshot rot markiert).

Schritt 2: URL zusammensetzen und aufrufen

Der Platzhalter <TenantID> muss in der nachfolgenden URL durch die Tenant ID aus Schritt 1 ersetzt werden. Anschließend kann die erstellte URL mit Tenant Admin (Global Administrator) Rechten aufgerufen werden. Die in der URL enthaltene client_id ist die ID von Apple Internet Accounts.

| |

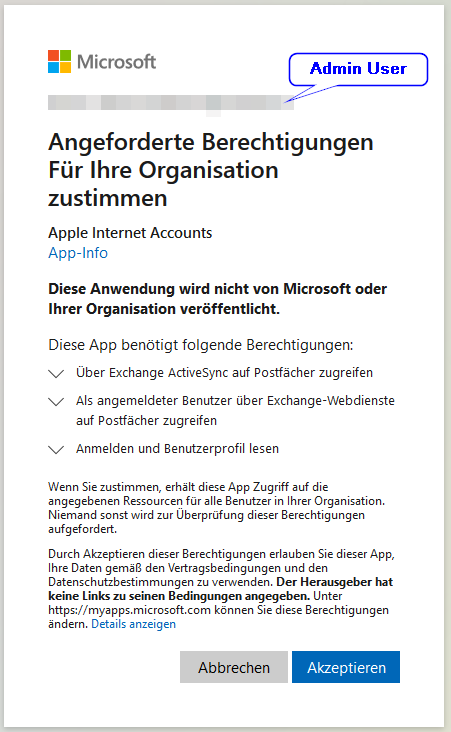

Schritt 3: Berechtigung administrativ für den gesamten Tenant erteilen

Die Abfrage “Angeforderte Berechtigungen für Ihre Organisation zustimmen - Apple Internet Accounts” muss per “Akzeptieren” bestätigt werden.

Falls die URL wie in Schritt 1 und 2 manuell zusammengesetzt wurde, wird anschließend ein Fehler angezeigt, da die hinterlegte Redirect URL auf https://example.com verweist. Der Fehler AADSTS900561 kann in diesem Fall ignoriert werden.

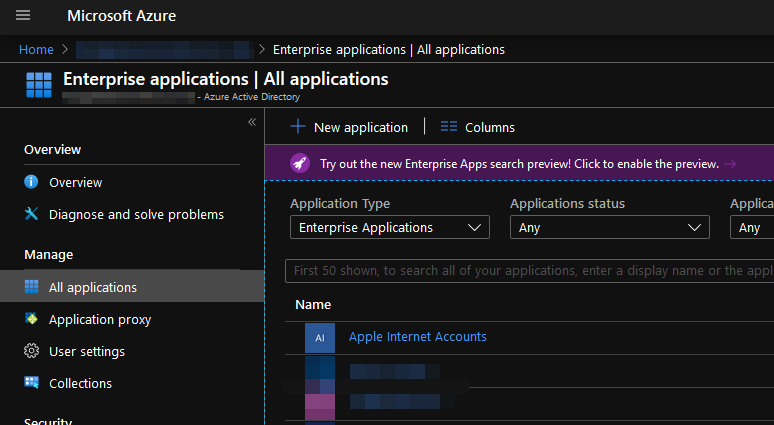

Die App sollte nun in Azure AD unter “Enterprise applications” -> “All applications” aufgelistet sein.

Schritt 4: Funktion überprüfen

Anschließend sollten die Anwender per iOS Kalender/Kontakte auf ihre in Exchange Online hinterlegten Daten zugreifen können.

Lösungsmöglichkeit 2: Administrator-Anfragen aktivieren

Alternativ kann aktiviert werden, dass Anwender die Genehmigung einer App beantragen können. Dies ist auch ergänzend zu der einmaligen administrativen Freigabe aus Lösung 1 möglich.

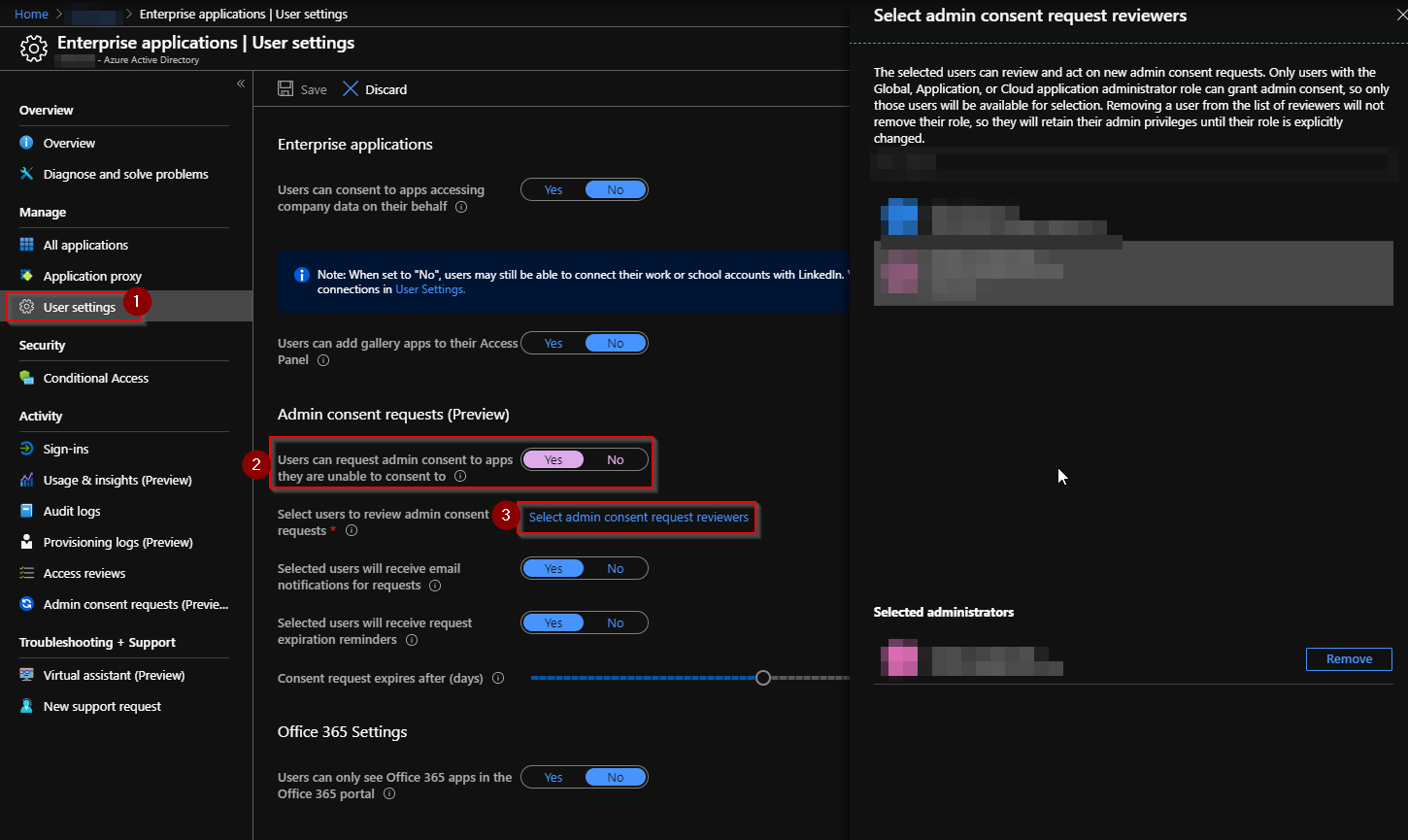

Schritt 1: Admin Consent Requests aktivieren

Als Administrator in Azure AD “Enterprise applications” -> “User settings” aufrufen. Unter “Admin consent requests (Preview)” kann die Option “Users can request admin consent to apps they are unable to consent to” aktiviert werden. Anschließend auf “Select admin consent request reviewers” klicken und die Administratoren auswählen, die die Requests bestätigen sollen. Bei Bedarf kann die Benachrichtigung des Administrators per E-Mail deaktiviert/aktiviert werden. Standardmäßig laufen die Anfragen nach 30 Tagen ab, was bei Bedarf auch angepasst werden kann.

Schritt 2: Benutzer fragt Administrator-Zustimmung an

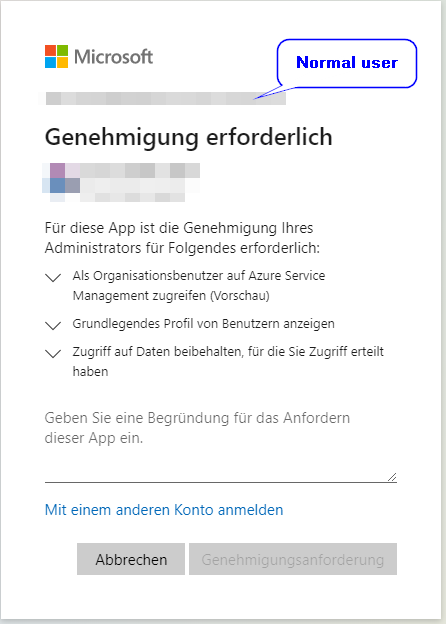

Wenn ein Benutzer nun eine neue Applikation nutzen möchte, erscheint die Meldung “Genehmigung erforderlich”. Die notwendigen Berechtigungen der Applikation werden aufgelistet. Der Benutzer muss eine Begründung für die Anfrage der Applikation eingeben. Anschließend kann die Genehmigungsanforderung abgesendet werden.

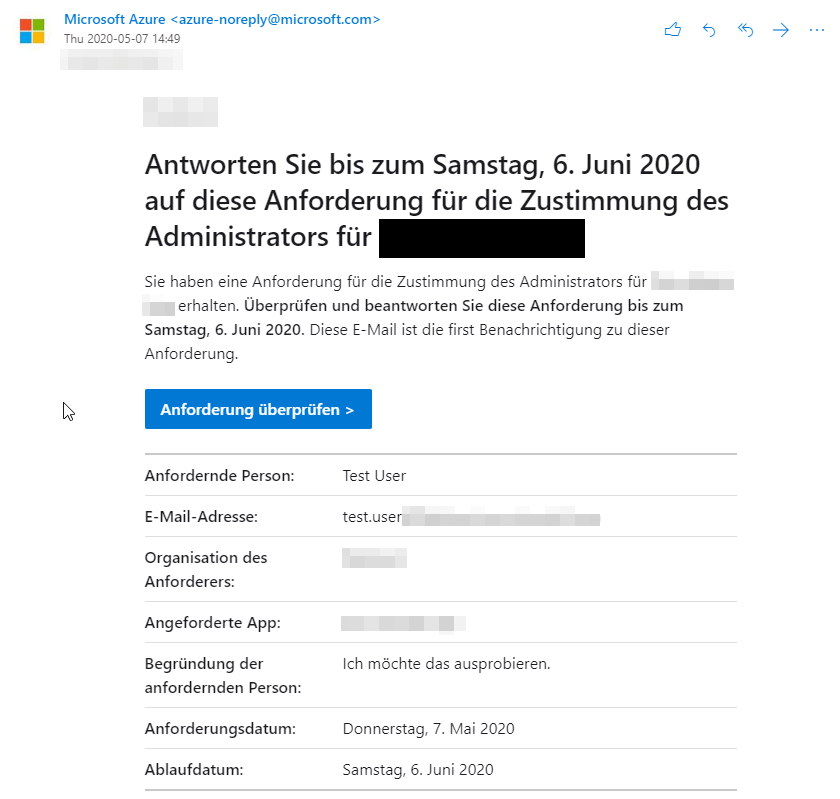

Schritt 3: Administrator prüft die Genehmigungsanforderung

Die ausgewählten Administratoren erhalten eine E-Mail, in der Details zur Anforderung aufgeführt werden. In der E-Mail kann auf “Anforderung überprüfen” geklickt werden, um die Anfrage zu bearbeiten. Falls bis zum Ablaufdatum nicht reagiert wird, wird die Anfrage automatisch zurückgewiesen.

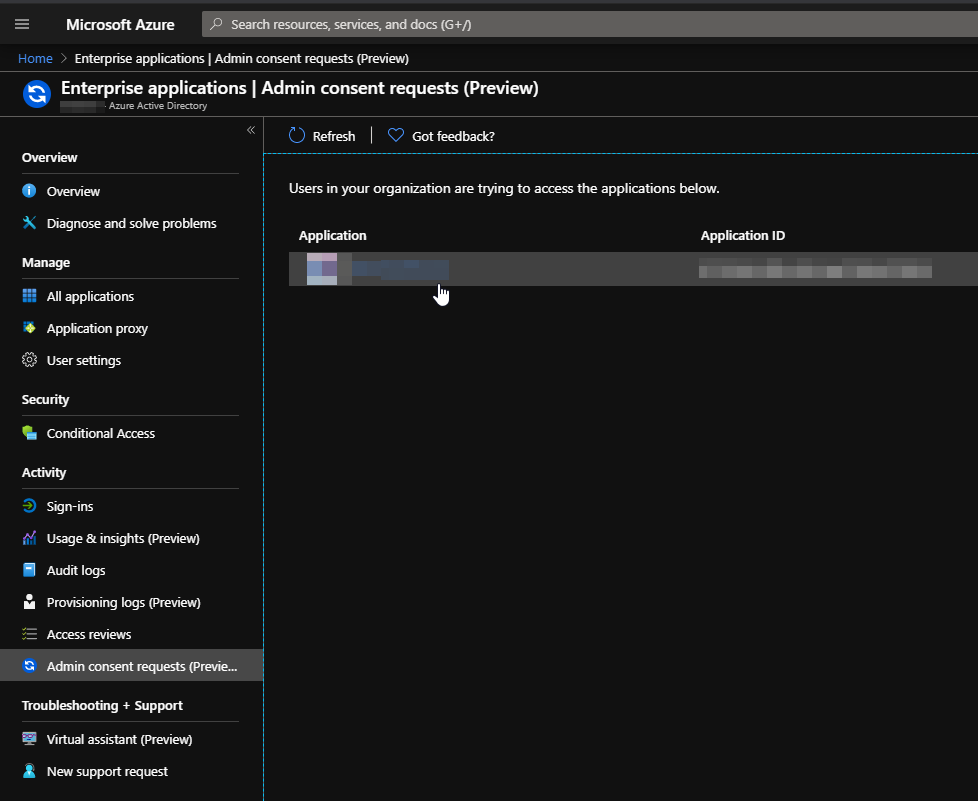

Alternativ kann der Administrator auch die Liste der offenen Anfragen in Azure AD aufrufen. Hierzu “Enterprise applications” -> “Admin consent requests” anklicken.

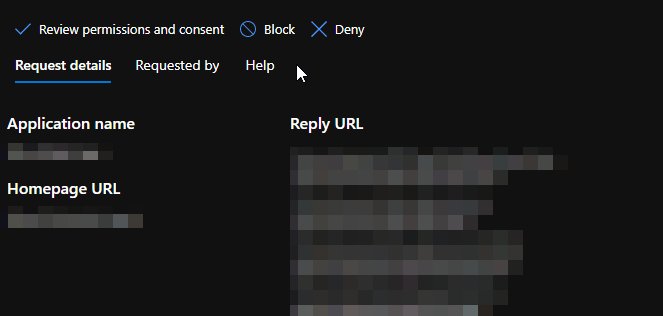

Es können Details wie Name, Homepage URL, verwendete Reply URLs angezeigt werden. Unter “Requested by” wird angezeigt, welcher Benutzer die App angefragt hat. Der Administrator kann nun wahlweise die Berechtigungen prüfen und genehmigen (“Review permissions and consent”), oder die Anfrage per “Deny” ablehnen. Falls die Applikation dauerhaft gesperrt werden soll, damit keine Anfragen mehr zu dieser App eingereicht werden können, kann “Block” angeklickt werden.

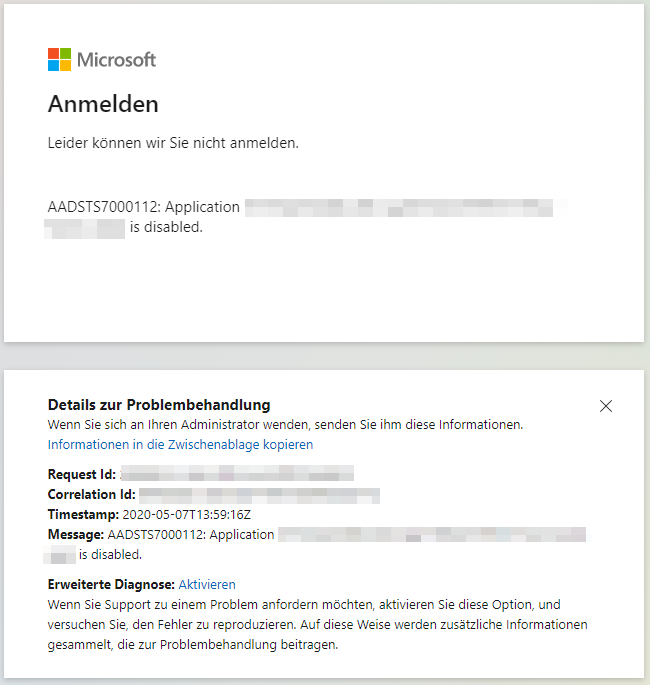

Falls die Applikation nicht gestattet wurde, würde der Benutzer bei der nächsten Anmeldung die Meldung AADSTS7000112 erhalten.

Schritt 4: Funktion überprüfen nach erfolgter Administratorgenehmigung

Anschließend sollten die Anwender die angefragte und genehmigte App verwenden können.

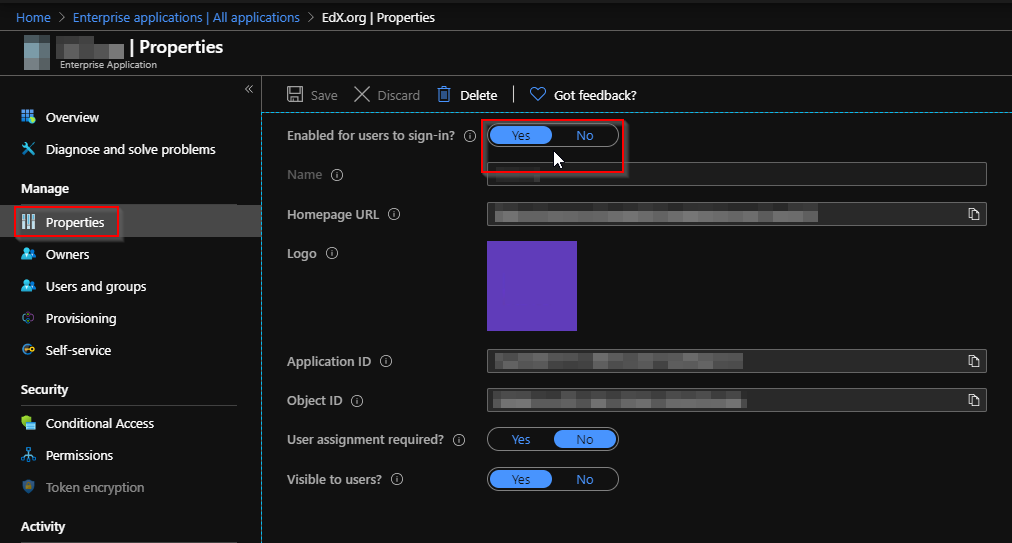

Deaktivieren einer zuvor erlaubten App

Wenn eine App bereits erlaubt ist, kann sie bei Bedarf auch wieder deaktiviert werden. Hierzu die Applikation aus “Enterprise applications” raussuchen und unter “Properties” die Option “Enabled for users to sign-in” auf “No” setzen. Falls man hier stattdessen auf “Delete” klickt, können die Benutzer wieder erneut eine Genehmigung beantragen.